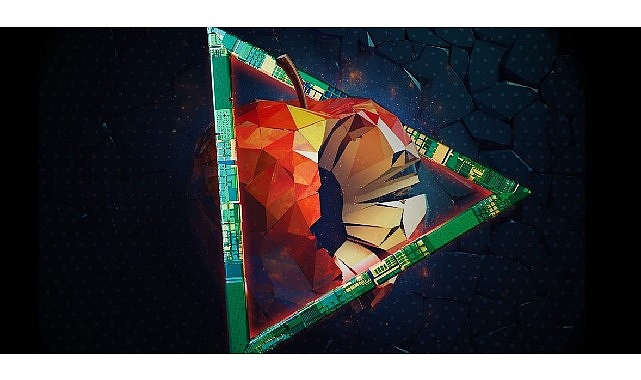

Kaspersky, Operation Triangulation davasında hayati ehemmiyete sahip iPhone donanım özelliğini açıkladı!

Kaspersky Küresel Araştırma ve Tahlil Takımı (GReAT), Apple iPhone’larda daha evvel bilinmeyen ve Operation Triangulation kampanyası için çok değerli olan bir donanım özelliğini ortaya çıkardı. Takım bu keşfi Hamburg’da düzenlenen 37. Kaos Bağlantı Kongresi’nde sundu.

Kaspersky Küresel Araştırma ve Tahlil Grubu (GReAT), Apple iPhone’larda daha evvel bilinmeyen ve Operation Triangulation kampanyası için çok kıymetli olan bir donanım özelliğini ortaya çıkardı. Takım bu keşfi Hamburg’da düzenlenen 37. Kaos Bağlantı Kongresi’nde sundu.

Kaspersky GReAT takımı, Apple System on a chip yahut SoC’de son iPhone hücumlarında kritik rol oynayan ve Operation Triangulation olarak bilinen, saldırganların iOS 16.6’ya kadar iOS sürümlerini çalıştıran iPhone’larda donanım tabanlı bellek müdafaasını atlamasına imkan tanıyan bir güvenlik açığı keşfetti. Keşfedilen güvenlik açığı, muhtemelen “belirsizlik yoluyla güvenlik” unsuruna dayanan bir donanım özelliği ve test yahut yanılgı ayıklama için tasarlanmış olabilir. Birinci 0 tıklamalı iMessage saldırısının ve akabinde ayrıcalık yükseltmenin akabinde, saldırganlar donanım tabanlı güvenlik muhafazalarını atlamak ve muhafazalı bellek bölgelerinin içeriğini değiştirmek için bu donanım özelliğinden yararlandılar. Bu adım, aygıt üzerinde tam denetim elde etme noktasında çok değerliydi. Apple, CVE-2023-38606 olarak tanımlanan bu sorunu ele aldı.

Kaspersky’nin bildiği kadarıyla, bu özellik kamuya açık bir formda belgelenmemişti ve klâsik güvenlik sistemleri kullanılarak tespiti ve tahlili kıymetli bir zorluk teşkil ediyordu. GReAT araştırmacıları, iPhone’un donanım ve yazılım entegrasyonunu titizlikle tahlil ederek kapsamlı bir bilakis mühendislik çalışması yürüttü ve bilhassa CPU ile sistemdeki çevresel aygıtlar ortasında verimli bağlantısı kolaylaştırmak için kritik kıymete sahip olan Bellek Eşlemeli I/O yahut MMIO adreslerine odaklandı. Saldırganlar tarafından donanım tabanlı çekirdek bellek müdafaasını atlamak için kullanılan bilinmeyen MMIO adresleri, rastgele bir aygıt aralığında tanımlanmamıştı ve bu da değerli bir zorluk teşkil ediyordu. Takımın ayrıyeten SoC’nin karmaşık işleyişini ve bilhassa bellek idaresi ve müdafaa düzenekleriyle ilgili olarak iOS işletim sistemiyle etkileşimini deşifre etmesi gerekiyordu. Bu süreç, bu MMIO adreslerine rastgele bir referans bulma arayışında çeşitli aygıt belgelerinin, kaynak kodlarının, çekirdek manzaralarının ve eser yazılımının kapsamlı bir incelemesini içeriyordu.

Kaspersky GReAT Baş Güvenlik Araştırmacısı Boris Larin, şu bilgiyi paylaştı: “Bu sıradan bir güvenlik açığı değil. iOS ekosisteminin kapalı yapısı nedeniyle, keşif süreci hem kuvvetli hem de vakit alıcıydı. Ayrıyeten hem donanım hem yazılım mimarilerinin kapsamlı bir formda anlaşılmasını gerektiriyordu. Bu keşfin bize bir sefer daha öğrettiği şey, gelişmiş donanım tabanlı muhafazaların bile sofistike bir saldırgan karşısında etkisiz hale getirilebileceğiydi. Bilhassa de bu müdafaaları atlamaya müsaade veren donanım özellikleri kelam konusu olduğunda.”

“Operation Triangulation”, bu yazın başlarında Kaspersky tarafından ortaya çıkarılan, iOS aygıtlarını gaye alan bir Gelişmiş Kalıcı Tehdit (APT) kampanyasıydı. Bu sofistike kampanya, iMessage aracılığıyla dağıtılan sıfır tıklama açıklarını kullanarak saldırganların hedeflenen aygıt üzerinde tam denetim sahibi olmasını ve kullanıcı bilgilerine erişimini sağlıyor. Apple, Kaspersky araştırmacıları tarafından tespit edilen dört sıfır gün açığını gidermek için güvenlik güncellemeleri yayınlayarak karşılık verdi: CVE-2023-32434, CVE-2023-32435, CVE-2023-38606 ve CVE-2023-41990. Bu güvenlik açıkları iPhone’lar, iPod’lar, iPad’ler, macOS aygıtları, Apple TV ve Apple Watch dahil olmak üzere geniş bir Apple eser yelpazesini etkiliyor. Kaspersky ayrıyeten Apple’ı donanım özelliğinin istismarı hakkında bilgilendirerek şirket tarafından bu mevzunun ele alınmasını sağladı.

Operation Triangulation ve tahlilin ardındaki teknik ayrıntılar hakkında daha fazla bilgi edinmek için Securelist.com’daki raporu okuyun.

Kaspersky araştırmacıları, bilinen yahut bilinmeyen bir tehdit aktörünün maksatlı saldırısının kurbanı olmamak için aşağıdaki tedbirlerin alınmasını öneriyor:

- Bilinen güvenlik açıklarını yamamak için işletim sisteminizi, uygulamalarınızı ve antivirüs yazılımınızı tertipli olarak güncelleyin.

- SOC grubunuzun en son tehdit istihbaratına (TI) erişimini sağlayın. Kaspersky Tehdit İstihbaratı Portalı, şirketin tehdit istihbaratına ortak erişim noktasıdır ve Kaspersky tarafından 20 yılı aşkın bir müddettir toplanan siber akın bilgilerini ve içgörülerini sağlar.

- GReAT uzmanları tarafından geliştirilen Kaspersky çevrimiçi eğitimiyle siber güvenlik takımınızı en yeni maksatlı tehditlerle gayret edecek biçimde geliştirin.

- Uç nokta seviyesinde tespit, araştırma ve olayların vaktinde düzeltilmesi için Kaspersky Endpoint Detection and Response gibi EDR tahlillerini uygulayın.

- Daha derin içgörüler elde etmek için Kaspersky Olay Müdahalesi ve Dijital İsimli Tıp hizmetleri ile güvenlik denetimleri tarafından tanımlanan ihtarları ve tehditleri araştırın.